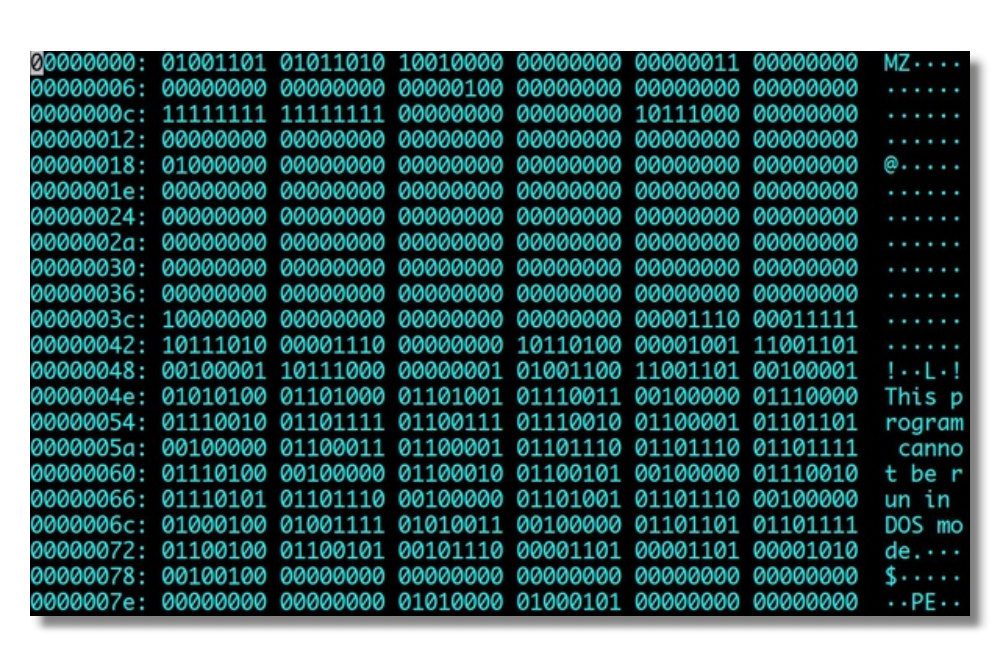

Exploits sind in der elektronischen Datenverarbeitung systematische Methoden zum Ausnutzen von Schwachstellen, die während der Programmentwicklung entstehen. Mit Hilfe von Programmcode werden Sicherheitslücken und Programmfehler ausgenutzt, hauptsächlich um an Ressourcen zu gelangen oder um in Computersysteme einzudringen oder diese zu beschädigen.

Exploits machen sich oft die Tatsache zunutze, dass Computer nicht zwischen Programmcode und Nutzdaten unterscheiden. Bei einem Pufferüberlauf wird der Code des Angreifers in einen nicht dafür vorgesehenen Speicherbereich abgelegt, wodurch die Software manipuliert werden kann.

Bei den sogenannten „Formatstring-Angriffen“ werden ungefiltert Benutzereingaben an Formatierungsfunktionen (z.B. „printf()“) übergeben. Der Hacker kann dann oft eigenen Code zur Ausführung bringen.

Einteilung der Exploids

Unterteilt werden Exploids in die Kategorien:

- Lokale Exploits

- Remote-Exploits

- DoS-Exploits

- Command-Execution-Exploits

- SQL-Injection-Exploits

- Zero-Day-Exploits